什么是数字签名技术 | 数字签名有哪些特点和必要性

数字签名的浸染是我对某一份数据打了个标识表记标帜,泄漏表现我认可了这份数据(签了个名),而后我发送给另别人,另别人也许晓得这份数据是经过我认证的,数据没有被篡改过。

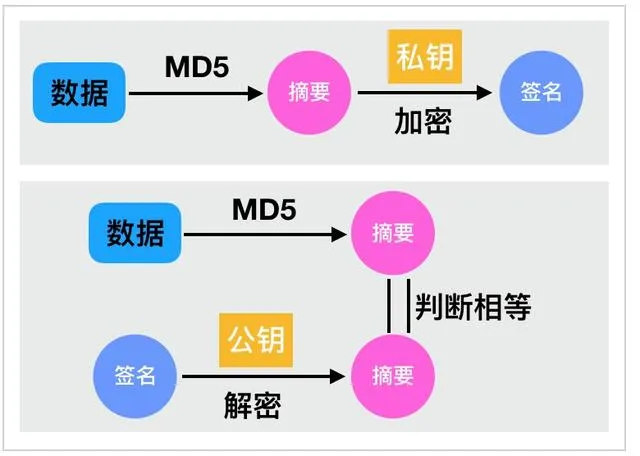

有了上述非对称加密,即也许完成这个须要:

ios签名的目的与算法

首先用一种算法,算出原始数据的摘要,需要自满:

a. 若原始数占据任何更换,计较出来的摘要值也要有更换。

b. 摘要要够短,这里罕用的算法是MD5。

生成一份非对称加密的公钥和私钥,私钥自身拿着,公钥颁布出去。

对一份数据,算出摘要之后,用私钥加密这个摘要,取得一份加密后的数据,称为原始数据的签名。把它跟原始数据一同发送给用户。

博客用户收到数据和签名后,用公钥解密取得摘要,同时用户用异样的算法计较原始数据的摘要,比对这里计较出来的摘要和公钥解密签名取得的摘如果否相等,若相等则泄漏表现这份数据中途没有被篡改过,因为如果有篡改,摘要会更换。

之以是要有之一步计较摘要,是因为非对称加密的原理限定可加密的形式不克不及太大(不克不及大于上述n的位数,也即是集体不克不及大于1024位/2048位),于是若要对方便对付大的数据签名,就需要改成对它的特征值签名,效果是同样的。

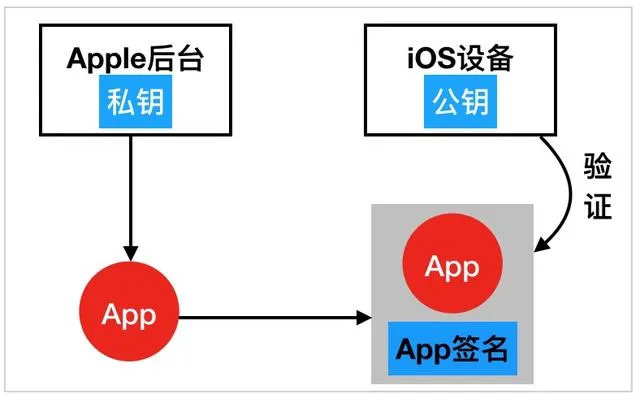

好了,有了非对称加密和数字签名的根蒂之后,怎样也许保证一份数据是经过某个地方认证的,来看看怎样经过数字签名的机制来保证每个布置到iOS的App凡是经过苹果认证应承的。

最复杂的签名

要完成这个须要很复杂,最间接的口头,苹果官方生成一对公私钥,在iOS里内置一个公钥,私钥由苹果后台生存,咱们传App上AppStore时,苹果后台用私钥对App数据截至签名,iOS系统下载这个App后,用公钥验证这个签名,若签名切确,这个App必定由苹果后台认证的,并且没有被批改过,也就达到了苹果的须要:保证布置的每个App凡是经过苹果认证应承的。

如果咱们iOS布置App只需从AppStore下载一种口头的话,如许即也许搞定了,没有任何繁杂的器械,只需一个数字签名,十分复杂的打点问题。

可是实际上,因为布置App除了从AppStore下载,咱们还也许有3种口头布置一个App:

开发App时也许间接把开发中的操作布置进手机调试;

In-House企业内部门发,也许间接布置企业证书签名后的App;

AD-Hoc相等于企业散发的限定版,限定布置设备数量,较罕用。

苹果要对用这3种口头布置的App截至管制,就有了新的须要,无奈像上面这件复杂了。

供应暂时坚决不掉线、可带推送效率的ios企业签名服务,跳过漫长艰巨审核过程,间接为用户供应高速下载布置服务

更多存眷微信群众号:jiuwenwang